El perímetro de red se implanta para separar el tráfico entre las redes internas y externas, en el perímetro de red se puede:

- Controlar el tráfico

- Clasificar el tráfico

- Poner en cuarentena

- Denegar conexiones

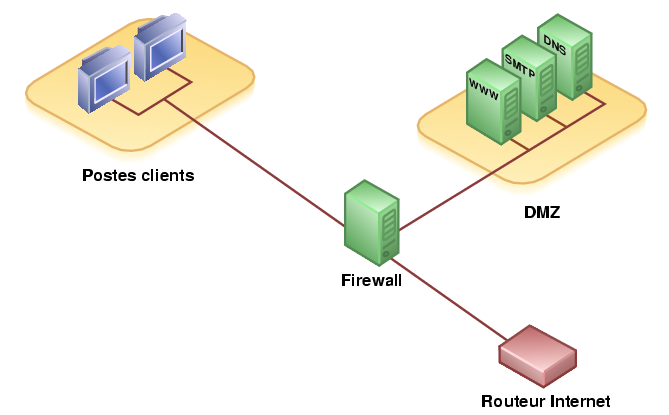

El concepto de perímetro no es exclusivo para separar redes diferentes, también se puede utilizar para separar segmentos dentro de una misma red física (uso de VLAN). Cuando se utiliza un perímetro de red, en lugar de defender la red corporativa con un solo elemento, como en el caso del router frontera, se emplea una red entre la red interna e Internet y una de las tácticas es el uso de las zonas DMZ.

El concepto de perímetro no es exclusivo para separar redes diferentes, también se puede utilizar para separar segmentos dentro de una misma red física (uso de VLAN). Cuando se utiliza un perímetro de red, en lugar de defender la red corporativa con un solo elemento, como en el caso del router frontera, se emplea una red entre la red interna e Internet y una de las tácticas es el uso de las zonas DMZ.

La zona desmilitarizada de una red, también denominada DMZ, es una zona de seguridad en la que los equipos tienen una relación de comunicación bidireccional con la red WAN pero no con la red LAN. Es decir, un equipo situado en la WAN podrá conectarse con un equipo de la zona DMZ y viceversa, pero un equipo de la zona DMZ no podrá conectarse hacia un equipo de la red LAN y si el paso inverso.

Para un intruso que provenga de la zona WAN, entrar a la zona desmilitarizada no le permitirá saltar a la parte LAN.

Las zonas DMZ se emplean para situar los dispositivos que proporcionan servicios públicos como alojamientos de páginas Web (servidores Web), servidores de correo o servidores DNS. En la zona DMZ se dejan los equipos que se quiere tener expuestos a la red.

Si un atacante lograra entrar a alguno de los servidores de la red perímetro, aún estaría el router interno protegiendo la red privada interna. Las DMZ serían una especie de antesala donde se examina a los visitantes.