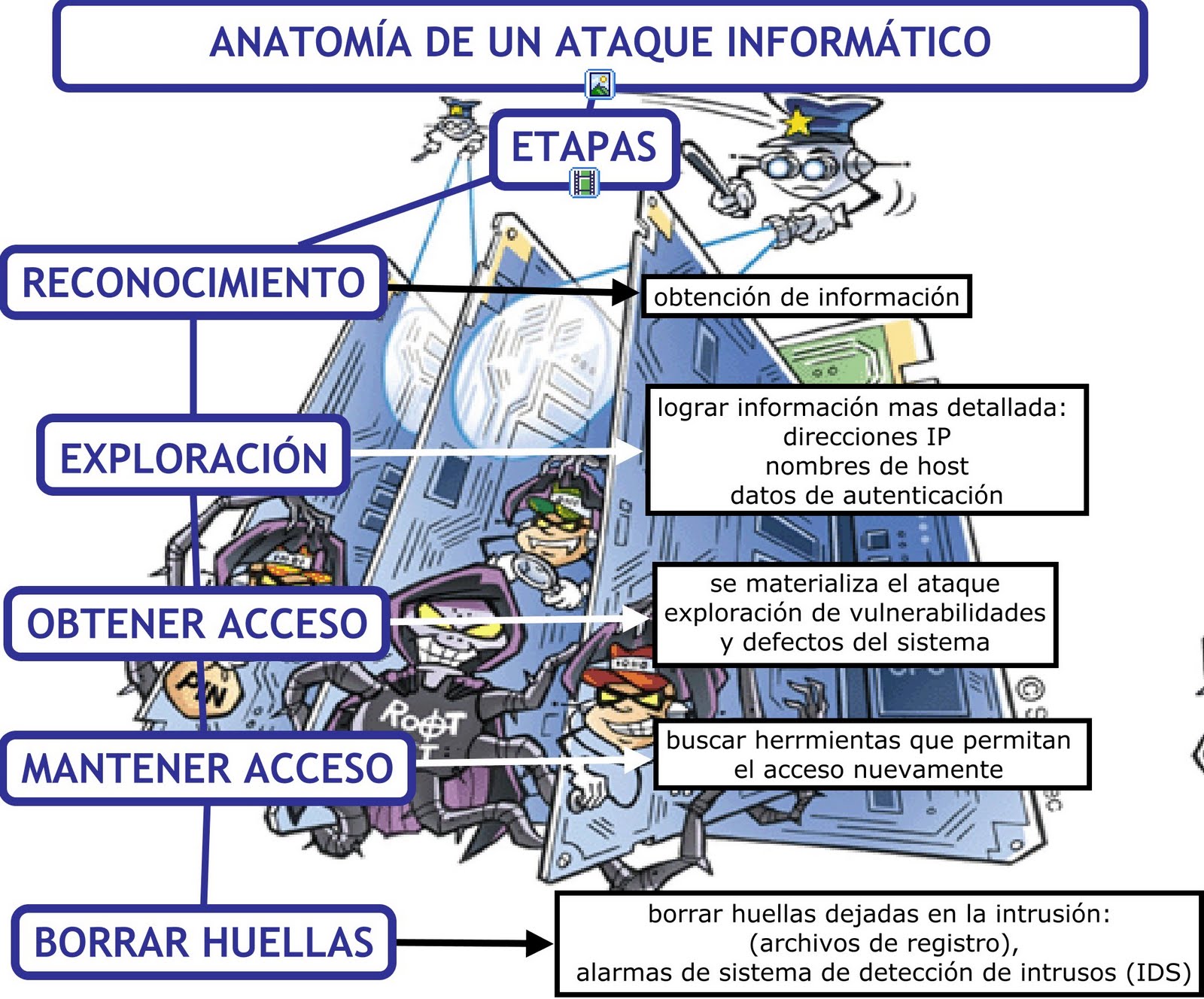

Conocer las diferentes etapas que conforman un ataque informático brinda la ventaja de aprender a pensar como los atacantes y a jamás subestimar su mentalidad. Desde la perspectiva del profesional de seguridad, se debe aprovechar esas habilidades para comprender y analizar la forma en que los atacantes llevan a cabo un ataque.

Un ataque podemos dividirlo en las siguientes fases:

Fase 1

Reconocimiento

Esta etapa involucra la obtención de información (Information Gathering) con respecto a una potencial víctima que puede ser una persona u organización, utilizando diferentes recursos. Generalmente se recurre a diferentes recursos de Internet como búsquedas avanzadas a través de Google y otros buscadores para recolectar datos del objetivo. Algunas de las técnicas utilizadas en este primer paso son: diferentes estrategias de Ingeniería social como el Dumpster diving (buscar información del objetivo en la basura), el sniffing (interceptar información).

Toda información que se recopile, sea importante o insignificante, servirá a la hora del ataque, obteniéndose de una forma activa cuando tenemos una interacción directa con el objetivo o de una manera pasiva cuando no se tiene interacción directa con el objetivo.

En esta fase se sabe si el ataque será o no exitoso.

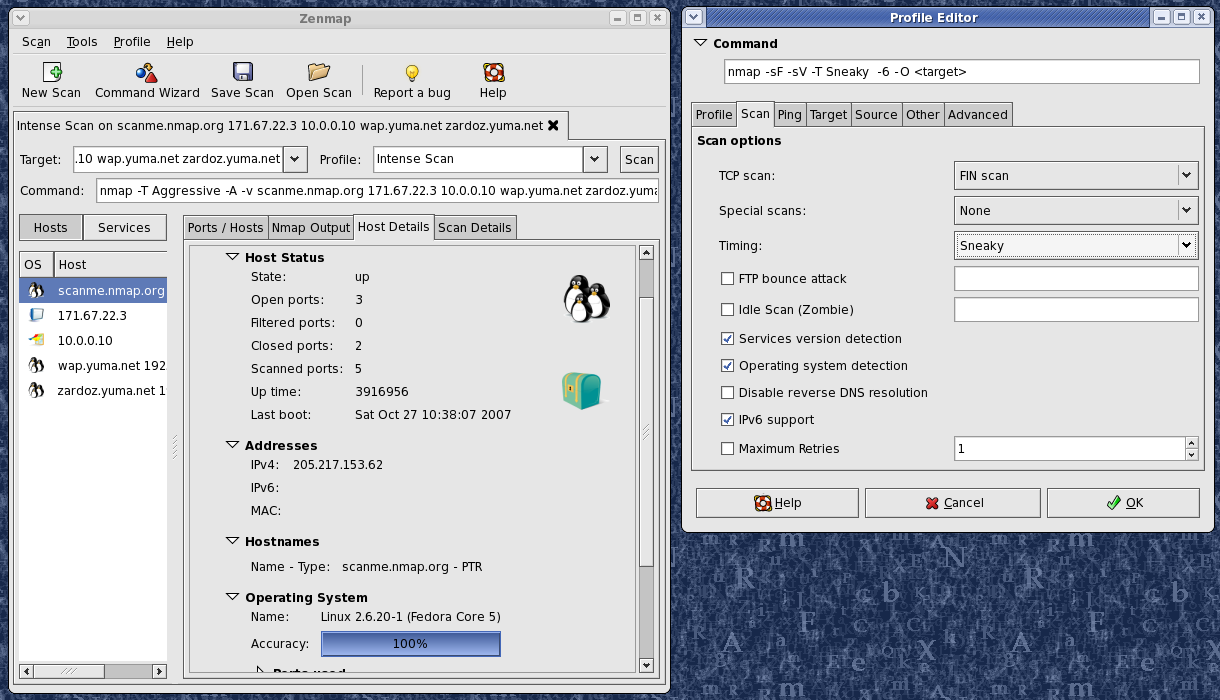

Fase 2

Exploración (Scanning)

En esta segunda etapa se utiliza la información obtenida en la fase 1 para sondear el blanco y tratar de obtener datos relevantes sobre el sistema víctima; como por ejemplo, direcciones IP, nombres de hosts, credenciales de autenticación, entre otros. Entre las herramientas que un atacante puede emplear durante esta fase se encuentran:

- Network mappers

- Port mappers

- Network scanners

- Port scanners

- Vulnerability scanners

Fase 3

Obtener acceso (Gaining access)

En esta instancia comienza a concretarse el ataque a través de la explotación de las vulnerabilidades y defectos del sistema (Flaw exploitation)

descubiertos durante las fases de reconocimiento y exploración. Algunas de las técnicas que el atacante puede utilizar son:

- Buffer Overflow

- Denial of Service (DoS)

- Distributed Denial of Service (DDos)

- Password filtering (ver este enlace)

- Session hijacking

Fase 4

Mantener el acceso (Maintaining access)

Una vez que el atacante ha conseguido acceder al sistema, buscará implantar herramientas que le permitan volver a acceder en el futuro desde cualquier lugar donde tenga acceso a Internet. Para ello, suelen recurrir a recursos como:

- Backdoors

- Rootkits

- Troyanos

Fase 5

Borrar huellas (Clearing tracks)

Una vez que el atacante logró obtener y mantener el acceso al sistema, intentará borrar todas las huellas que fue dejando durante la intrusión para evitar ser detectado por el profesional de seguridad o los administradores de la red. Buscará eliminar los archivos de registro (logs) o alarmas del Sistema de Detección de Intrusos (IDS), entre otros.