Los principales elementos a proteger en cualquier sistema informático son el software, el hardware y los datos.

En las auditorias de seguridad se habla de un cuarto elemento a proteger, de menor importancia desde el punto de vista de la seguridad informática, los fungibles (elementos que se gastan o desgastan con el uso continuo, como papel de impresora, tóner,...).

Habitualmente los datos constituyen el principal elemento de los tres a proteger, ya que es el más amenazado y seguramente el más difícil de recuperar.

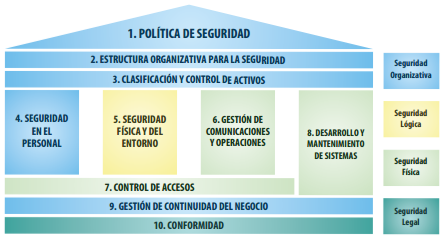

Las medidas de seguridad que se adopten deben tener su base en un cumplimiento de la legislación vigente. A partir de ella, se crearán diferentes niveles de seguridad, desde aspectos más locales, personales o individuales hasta los globales que afectan a la organización.

Por tanto, se puede ver que la seguridad informática comprenden muchos factores:

- el hardware,

- el sistema operativo,

- las comunicaciones (por ejemplo, protocolos y medios de transmisión seguros),

- medidas de seguridad físicas (ubicación de los equipos, suministro eléctrico, etc.),

- los controles organizativos (políticas de seguridad de usuarios, niveles de acceso, contraseñas, normas, procedimientos, etc.) y

- controles legales (por ejemplo, la Ley Orgánica de Protección de Datos, LOPD).