Un intento de Penetración es un análisis que permite detectar vulnerabilidades en un entorno informatizado mediante la búsqueda, la identificación y explotación de vulnerabilidades. Su alcance se extiende a:

- Equipos de comunicaciones

- Servidores

- Estaciones de trabajo

- Aplicaciones

- Bases de Datos

- Servicios Informáticos

- Casillas de Correo Electrónico

- Portales de Internet

- Intranet corporativa

- Acceso físico a recursos y documentación

- Ingeniería social (La ingeniería social es la técnica por la cual se obtiene información convenciendo al usuario que otorgue información confidencial, haciéndose pasar por usuarios con altos privilegios como administradores y técnicos).

Para realizar un Intento de Penetración es necesario realizar las siguientes tareas:

- Reconocimiento de los recursos disponibles mediante el empleo de herramientas automáticas.

- Identificación de las vulnerabilidades existentes mediante herramientas automáticas.

- Explotación manual y automática de las vulnerabilidades para determinar su alcance.

- Análisis de los resultados.

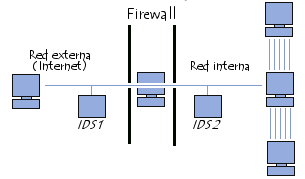

Un NIDS necesita un hardware exclusivo. Éste forma un sistema que puede verificar paquetes de información que viajan por una o más líneas de la red para descubrir si se ha producido alguna actividad maliciosa o anormal. El NIDS pone uno o más de los adaptadores de red exclusivos del sistema en modo promiscuo. Éste es una especie de modo "invisible" en el que no tienen dirección IP. Tampoco tienen una serie de protocolos asignados. Es común encontrar diversos IDS en diferentes partes de la red. Por lo general, se colocan sondas fuera de la red para estudiar los posibles ataques, así como también se colocan sondas internas para analizar solicitudes que hayan pasado a través del firewall o que se han realizado desde dentro.

Un NIDS necesita un hardware exclusivo. Éste forma un sistema que puede verificar paquetes de información que viajan por una o más líneas de la red para descubrir si se ha producido alguna actividad maliciosa o anormal. El NIDS pone uno o más de los adaptadores de red exclusivos del sistema en modo promiscuo. Éste es una especie de modo "invisible" en el que no tienen dirección IP. Tampoco tienen una serie de protocolos asignados. Es común encontrar diversos IDS en diferentes partes de la red. Por lo general, se colocan sondas fuera de la red para estudiar los posibles ataques, así como también se colocan sondas internas para analizar solicitudes que hayan pasado a través del firewall o que se han realizado desde dentro.