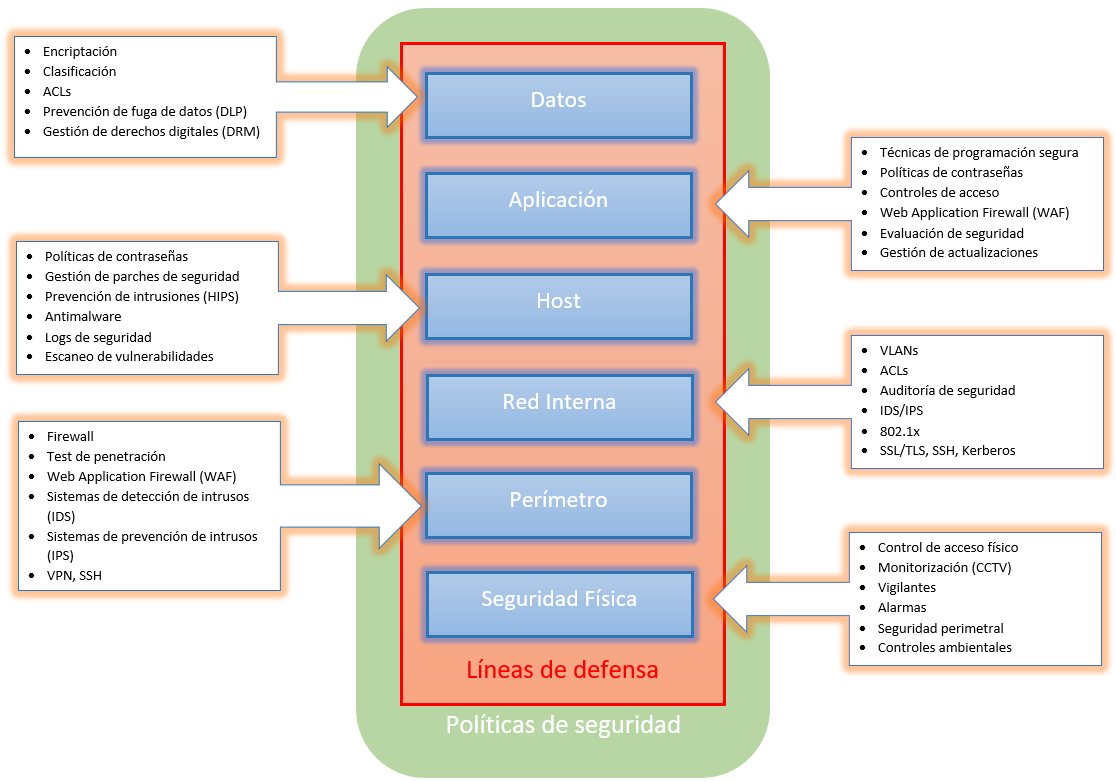

La defensa en profundidad debe realizar el proceso de seguridad de manera segmentada, creando varias líneas de defensa. La primera es la que se ha visto en el apartado anterior, la defensa perimetral. Pero con ella no es suficiente, es necesario una segunda línea de defensa creada en la red interna.

En la imagen se pueden observar las distintas líneas de defensa y en los recuadros, las herramientas utilizadas en cada una de ellas.

La política de defensa en la red interna tiene como objetivo principal, establecer los parámetros de funcionamiento interno para que la red funcione con seguridad, puesto que con la defensa perimetral ya ha habido un filtro del tráfico entrante a la red.

Desde el punto de vista de la seguridad, la red interna es muy valiosa para un atacante ya que, si se tiene acceso a ella se tendrá acceso a los datos, que es lo que se está protegiendo.

Por todo ello, en la red interna hay que hacer cumplir una serie de normas en los servidores y dispositivos de interconexión: