Muchos routers que proporcionan los proveedores de Internet, cuentan en su configuración, con una opción para habilitar una DMZ mediante la cual un equipo de la DMZ se hace accesible desde Internet. Activar esta opción, no es muy recomendable, ya que se estaría provocando que la protección de red dependiera exclusivamente del router. Hay que tener en cuenta que un router no es un dispositivo que se haya diseñado específicamente para cumplir las funciones de cortafuegos, sus características de seguridad son más reducidas.

Además, puesto que una DMZ es muy propensa a recibir ataques, es recomendable utilizar herramientas adicionales de monitorización, y de detección y prevención de intrusos (IDS e IPS).

Por otro lado, como se ha expuesto anteriormente, siempre se asume un riesgo de sufrir un incidente de seguridad cuando se publica cualquier servicio en Internet desde la red de la empresa, aunque sea desde una DMZ. Sin embargo, hay arquitecturas o configuraciones que hacen que la subred protegida sea débil o fuerte.

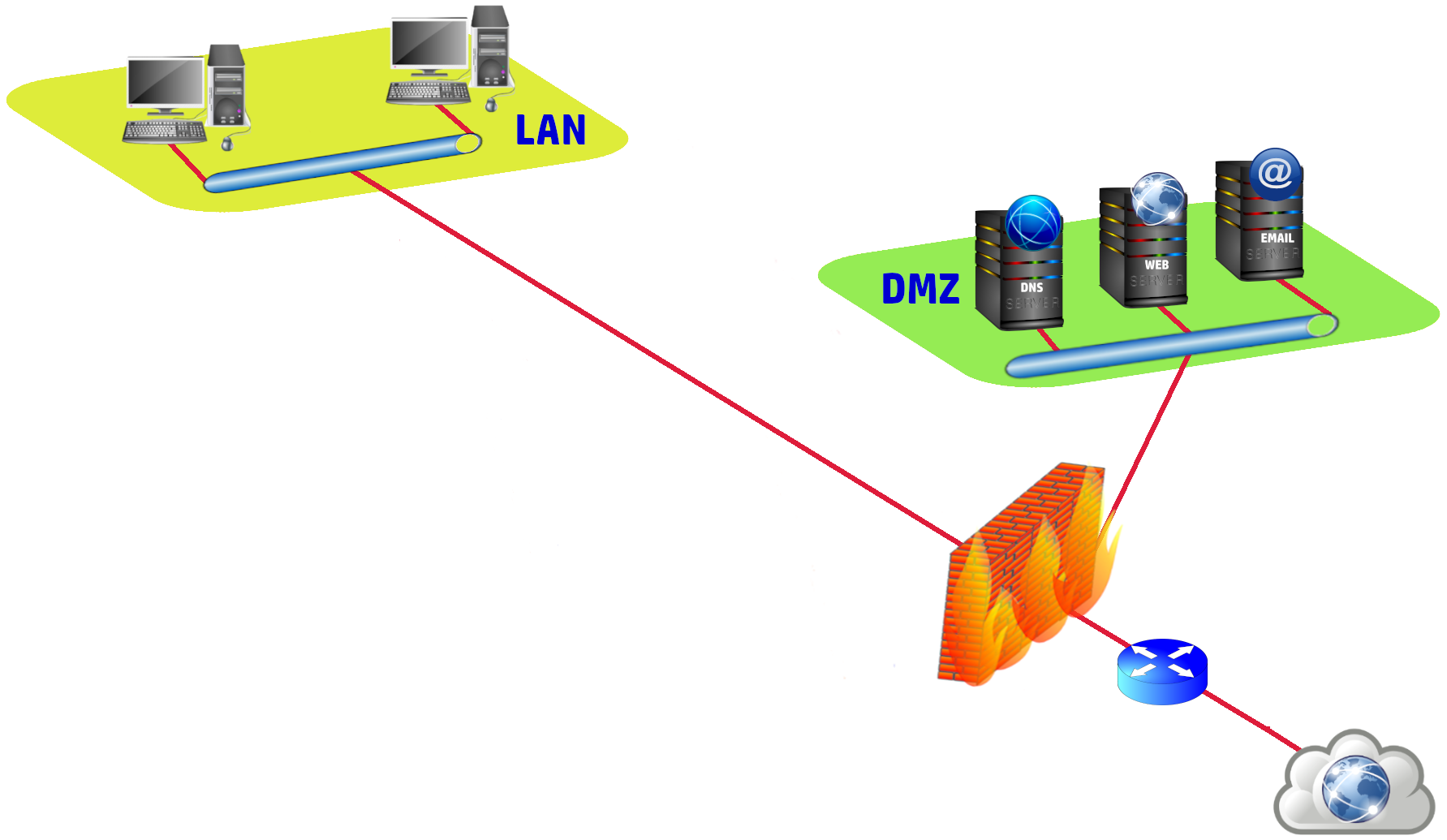

Subred protegida débil

Una subred protegida débil es aquella que establece la protección de la red interna empleando una zona DMZ por detrás de un firewall de perímetro.

En esta disposición, el equipo que actúa como firewall debe tener al menos tres interfaces para poder conectar con la DMZ, el exterior y la red interna.

En una arquitectura de este tipo es peligrosa: un fallo en el cortafuegos puede desproteger a la red interna.

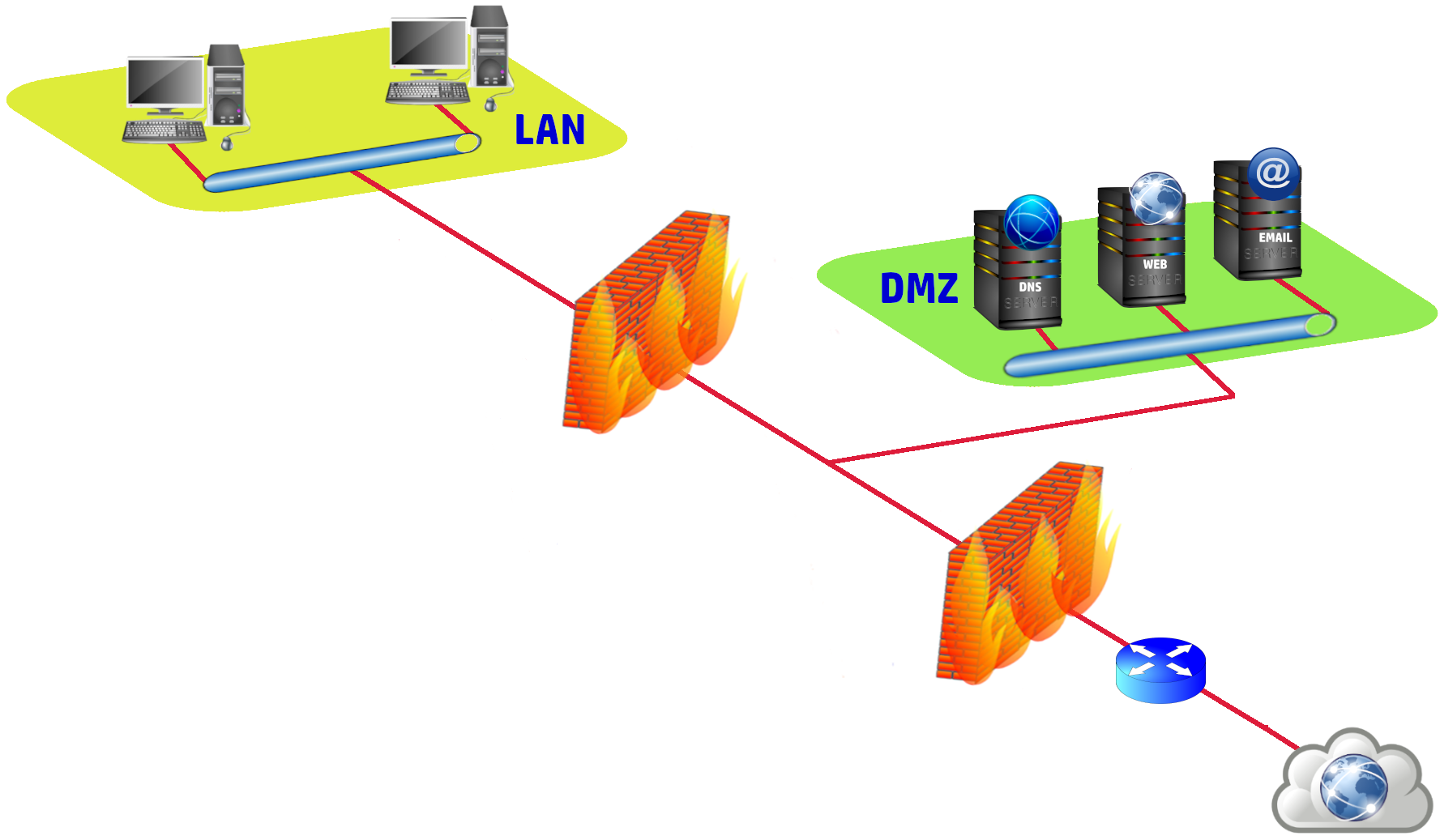

Subred protegida fuerte

La subred protegida fuerte establece la protección de la red interna con una zona DMZ situada entre dos firewall.

En esta disposición el cortafuegos externo (de acceso) bloquea y controla el tráfico no deseado desde la red externa a la DMZ. El cortafuegos interno (de contención) bloquea y controla el tráfico no deseado de la DMZ a la red interna.

Una de las medidas recomendables es tener dos proveedores diferentes para cada uno de los dos servidores que funcionan como firewall. Cada proveedor puede tener una política de seguridad diferente por lo que si un intruso es capaz de saltar las medidas de seguridad de uno de ellos, en el mejor de los casos, tendrá que emplear un método diferente para atravesar el otro.

A diferencia del la arquitectura anterior, un fallo en el cortafuegos externo solo desprotege a la DMZ.

En una organización de este tipo, una de las medidas recomendables es tener dos proveedores diferentes para cada uno de los dos servidores que funcionan como firewall. Cada proveedor puede tener una política de seguridad diferente por lo que si un intruso es capaz de saltar las medidas de seguridad de uno de ellos, en el mejor de los casos, tendrá que emplear un método diferente para atravesar el otro.