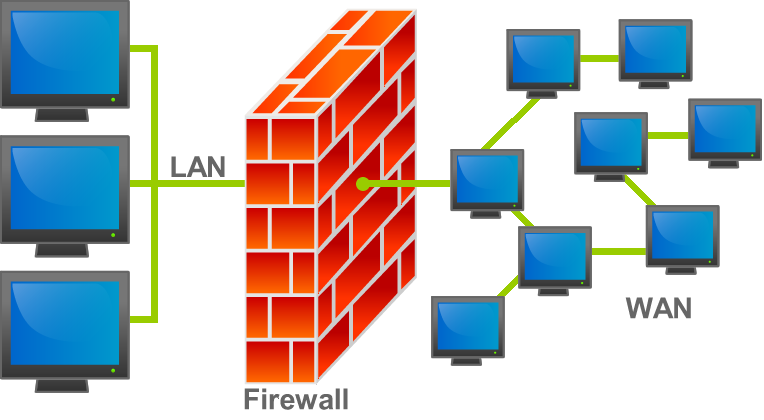

En la seguridad perimetral es común encontrar un router que actúe como firewall o cortafuegos. Los conceptos de cortafuegos y router son totalmente diferentes, pero ocurre que muchos routers incorporan un cortafuegos en su software, no siendo estrictamente necesario incorporar un cortafuegos adicional. La configuración de estos cortafuegos se puede hacer a través de la interfaz web del router, accediendo con cualquier navegador que incorpore el sistema operativo.

Ni que decir tiene que en este tipos de routers la palabra que más se repite entre las opciones del firewall es “filtrar”. Esto deja muy a las claras cuál es su principal función: el filtrado de paquetes. Para ello los routers miran la dirección origen, la dirección destino y el puerto destino. Estos filtros aceptan o deniegan los paquetes permitiendo al router eliminar o dejar pasar el paquete. Una vez que una comunicación llega al cortafuegos, por ejemplo una petición a un servidor web, ésta podrá ser aceptada o rechazada, según se hayan configurado las reglas.

Un ejemplo de este tipo de filtrado son las listas de acceso (ACL) aplicables en algunos routers. Son listados de restricciones o permisos que se aplican a un router para controlar el tráfico de entrada y de salida del mismo.

Un ejemplo de esto se puede encontrar en los routers de Cisco. En ellos, a través de comandos como los mostrados a continuación, se pueden crear filtros: