Como se ha comentado con anterioridad, el perímetro de red se implanta para separar el tráfico entre las redes internas y externas. Por tanto, en el perímetro de red, entre otras cosas, se debe:

1.4.- Perímetros de red. Zonas desmilitarizadas.

- Controlar el tráfico.

- Clasificar el tráfico.

- Poner en cuarentena.

- Denegar conexiones.

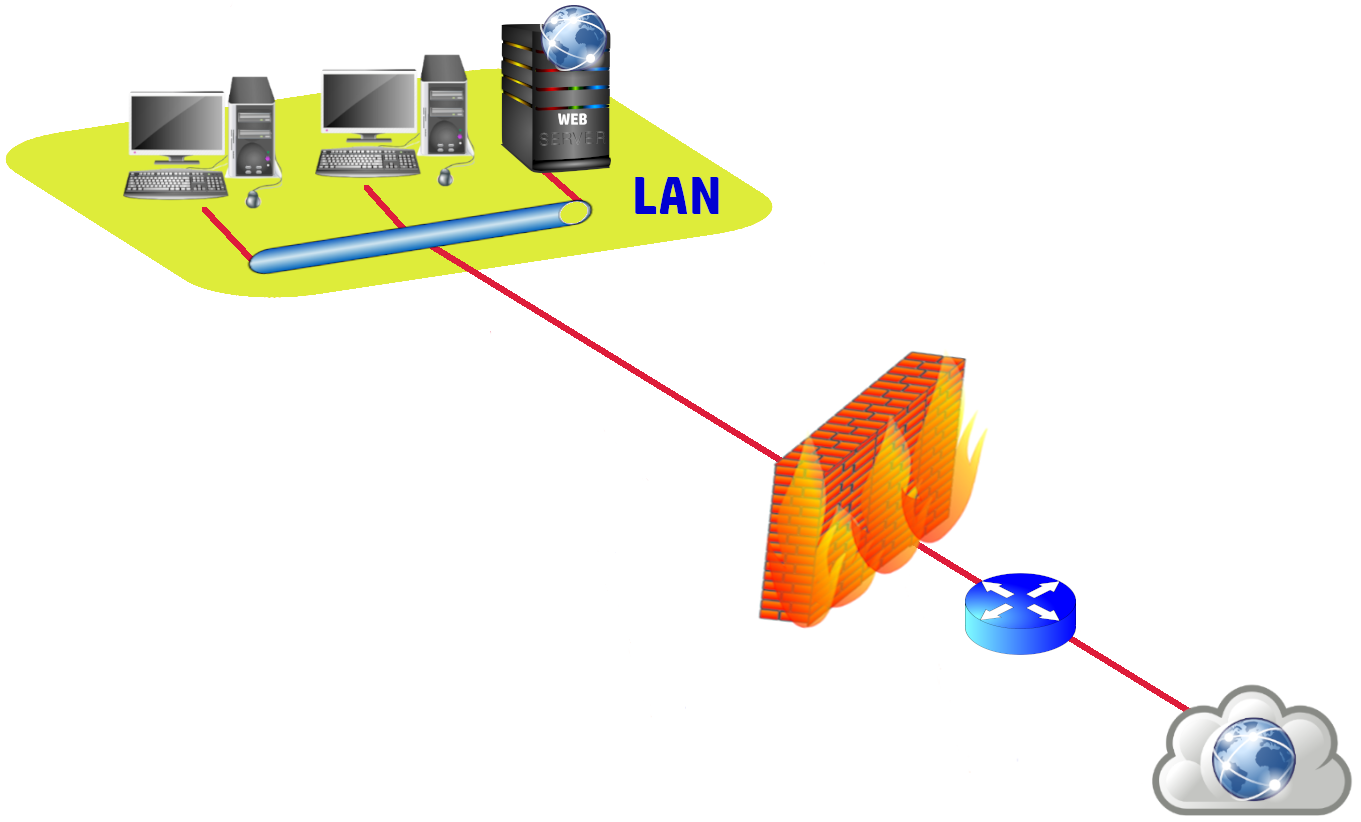

Por otra parte, con lo visto hasta ahora, la arquitectura de cortafuegos no está pensada para ofrecer servicios a Internet. Si se revisa, se observará que solo hay máquinas en el interior de la red privada, por lo que si se desea instalar un servidor web (por ejemplo), habría que colocarlo dentro de la red privada y permitir el acceso al mismo desde el exterior.

Pero esto es muy peligroso, ya que si alguien consigue vulnerar la seguridad de dicho servidor web, a través de él podría acceder a otros equipos de la red privada, quedando totalmente comprometida dicha red, incluidos aquellos equipos que no son accesibles desde Internet. Esto lleva a confirmar que sería errónea una configuración de red en la que una organización cuente con algún servicio accesible desde el exterior (servidor de correo, servidor web,...) integrado en la red LAN, tal y como se muestra en la imagen.

Por lo tanto, es evidente que se hace aconsejable seguir la siguiente norma:

Aquellas máquinas que vayan a dar servicio a Internet deben estar en una red distinta a la red privada. Además, el tráfico entre la red privada y la red de servicios debe estar controlado.

Para cumplir con esta norma se utilizan las arquitecturas DMZ. Pueden implementarse de diversas maneras, pero todas se basan en cumplir la norma anterior, dividiendo la red privada en dos zonas:

- Zona Protegida: Es la parte privada de la red interna. Debe ser inaccesible desde el exterior.

- Zona Desmilitarizada o DMZ: Es una subred que agrupa a todos los ordenadores de la red que ofrecen algún servicio al exterior.

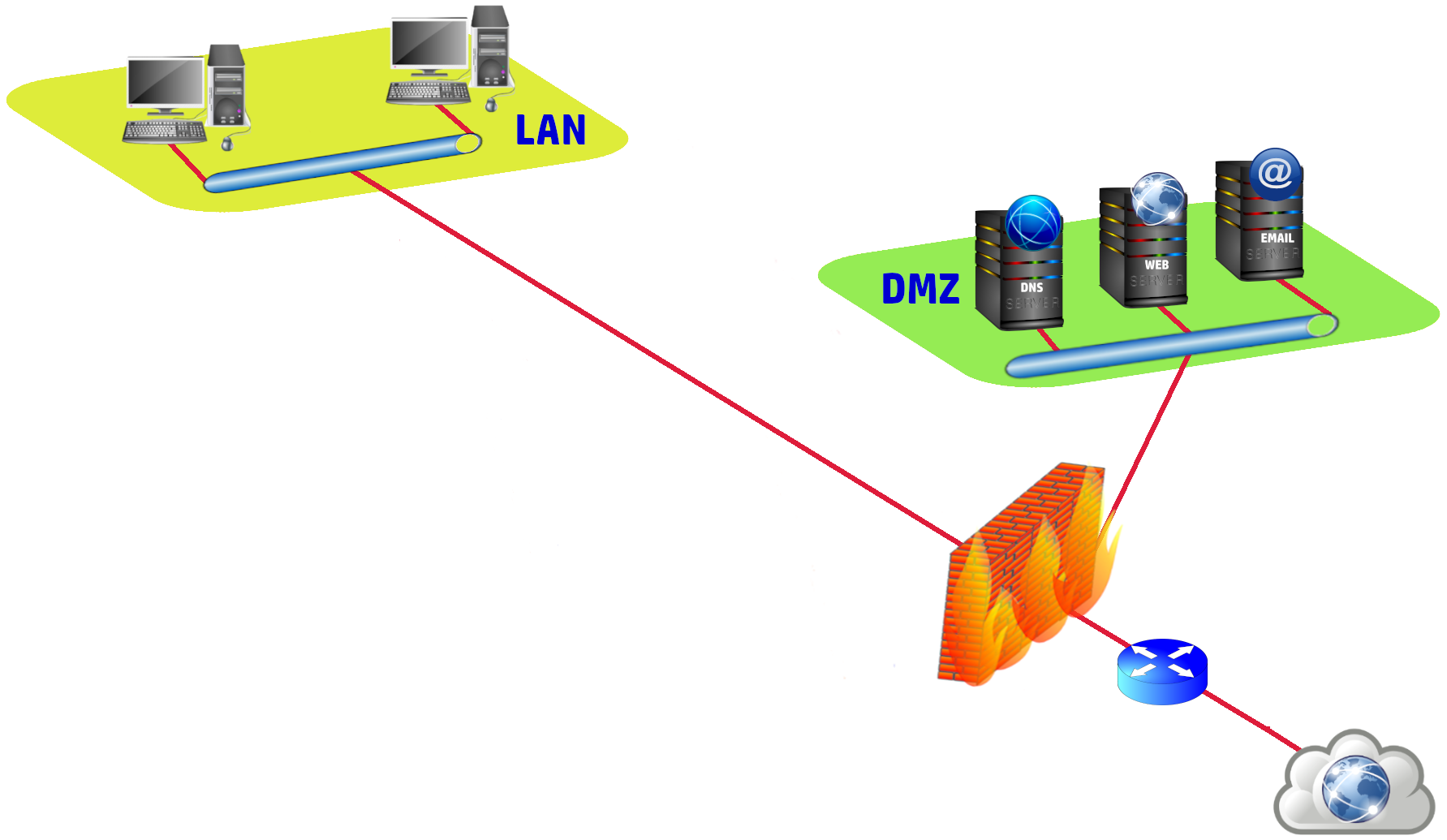

Pero, ¿qué se entiende por DMZ? Una zona desmilitarizada es una red aislada que se encuentra dentro de la red interna de la organización. En ella se encuentran ubicados exclusivamente todos los recursos de la empresa que deben ser accesibles desde Internet, como un servidor web o de correo. Así, un ejemplo de una red local con una DMZ formado por un servidor web, uno de correos y otro de DNS podría ser:

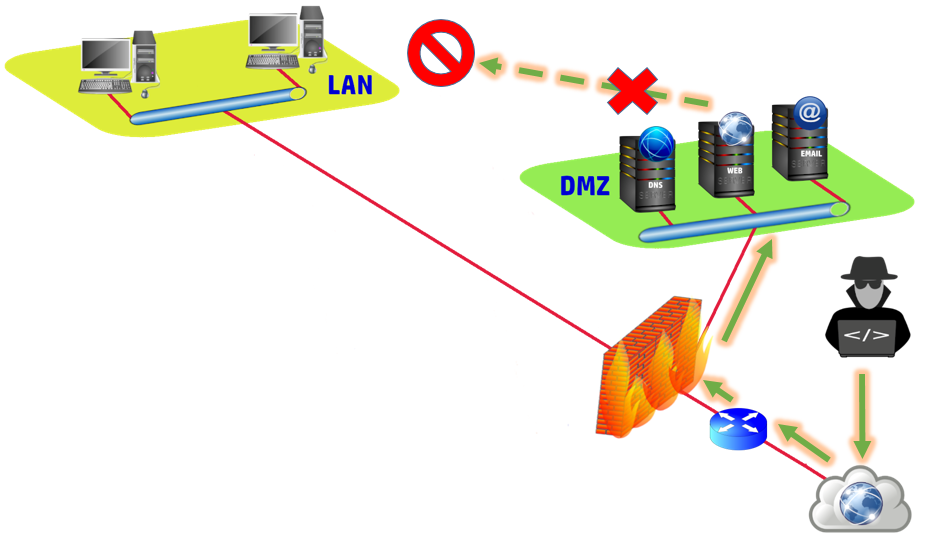

Por lo general, una DMZ permite conexiones procedentes tanto de Internet, como de la LAN donde están los equipos de los empleados. Sin embargo, las conexiones que van desde la DMZ a la red local, no están permitidas. Esto se debe a que los servidores que son accesibles desde Internet son más susceptibles a sufrir un ataque que pueda comprometer su seguridad. De este modo, si un atacante comprometiera un servidor de la DMZ, tendría mucho más complicado acceder a la red local de la organización, ya que las conexiones procedentes de la DMZ se encuentran bloqueadas.

En definitiva, para configurar una zona desmilitarizada en la red de una organización, se necesita contar con un cortafuegos o firewall, que será el encargado de segmentar la red y permitir o denegar las conexiones. En la siguiente tabla, a groso modo, se muestra el tipo de conexiones recomendables que permitiría o denegaría el firewall dependiendo su origen y destino:

| Origen | Destino | Comunicación |

|---|---|---|

| Internet | DMZ | Permitida |

| Internet | LAN | Denegada |

| DMZ | Internet | Permitida |

| DMZ | LAN | Denegada |

| LAN | DMZ | Permitida |

| LAN | Internet | Permitida |

Puede chocar que en la tabla se indique que está denegada la comunicación que tiene por origen Internet y por destino la LAN. El motivo es que solo se aceptarán paquetes en dicha dirección, si

responden a una petición originada en el interior de la red.

Por último, será una tarea crítica mantener siempre los sistemas que se encuentren en la zona desmilitarizada actualizados a la última versión disponible.